华为防火墙技术

1.防火墙与交换机、路由器功能对比以园区网为例,交换机作用是接入终端和汇聚内部路由,组建内部互联互通的局域网。

路由器作用是路由的分发、寻址和转发,构建外部连接网络。

防火墙作用是流量控制和安全防护,区分和隔离不同安全区域。

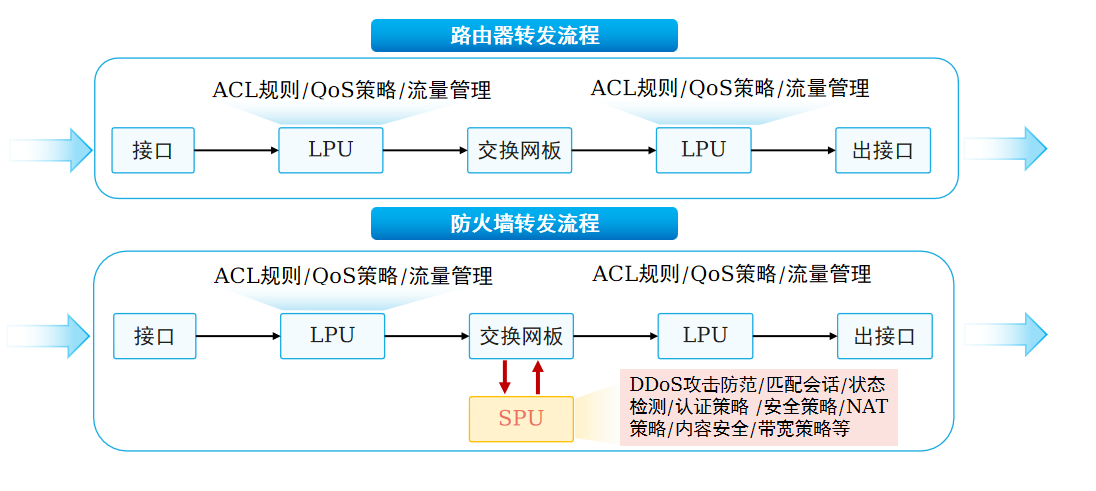

2.防火墙与路由器转发流程对比

防火墙的转发流程比路由器复杂。以框式设备为例,硬件上除了接口、LPU(Line Processing Unit)、交换网板等外,防火墙还特有SPU(Service Processing Unit),用于实现防火墙的安全功能

3.防火墙的发展历程

防火墙从包过滤防火墙发展起经历了状态检测、统一威胁管理、NGFW等到AI防火墙,有以下特点

访问控制越来越精细

防护能力越来越强

性能越来越高

4.包过滤防火墙

包过滤是指基于五元组对每个数据包进行检测,根据配置的安全策略转发或丢弃数据包

包过滤防火墙的基本原理是:通过配置访问控制列表(Access Control List,ACL)实施数据包的过滤

5.状态检测防火墙

状态检测是包过滤技术的发展,它考虑报文前后的关联性,检测的是连接状态而非单个报文

NGFW也是状态检测防火墙的一种。NGFW在内容安全和处理性能有极大的提升

8.AI防火墙

AI防火墙是结合AI技术的新一代防火墙。它通过结合AI算法或AI芯片等多种方式,进一步提高了防火墙的安全防护能力和性能

华为AI防火墙,内置的恶意文件检测引擎CDE、诱捕Sensor、APT检测引擎和探针,支持与沙箱和华为大数据分析平台CIS联动检测,打造智能防御体系

9.防火墙基本概念

9.1 安全区域:安全区域(Security Zone),简称为区域(Zone),是防火墙的重要概念。防火墙大部分的安全策略都基于安全区域实施

9.2 安全策略:安全策略是控制防火墙对流量转发以及对流量进行内容安全一体化检测的策略。

当防火墙收到流量后,对流量的属性(五元组、用户、时间段等)进行识别,然后与安全策略的条件进行匹配。如果条件匹配,则此流量被执行对应的动作

9.3 会话表:

A. 会话表是用来记录TCP、UDP、ICMP等协议连接状态的表项,是防火墙转发报文的重要依据。

防火墙采用了基于“状态”的报文控制机制:只对首包或者少量报文进行检测就确定一条连接的状态,大量报文直接根据所属连接的状态进行控制。这种状态检测机制迅速提高了防火墙的检测和转发效率。会话表就是为了记录连接的状态而存在的。设备在转发TCP、UDP和ICMP报文时都需要查询会话表,来判断该报文所属的连接并采取相应的处理措施

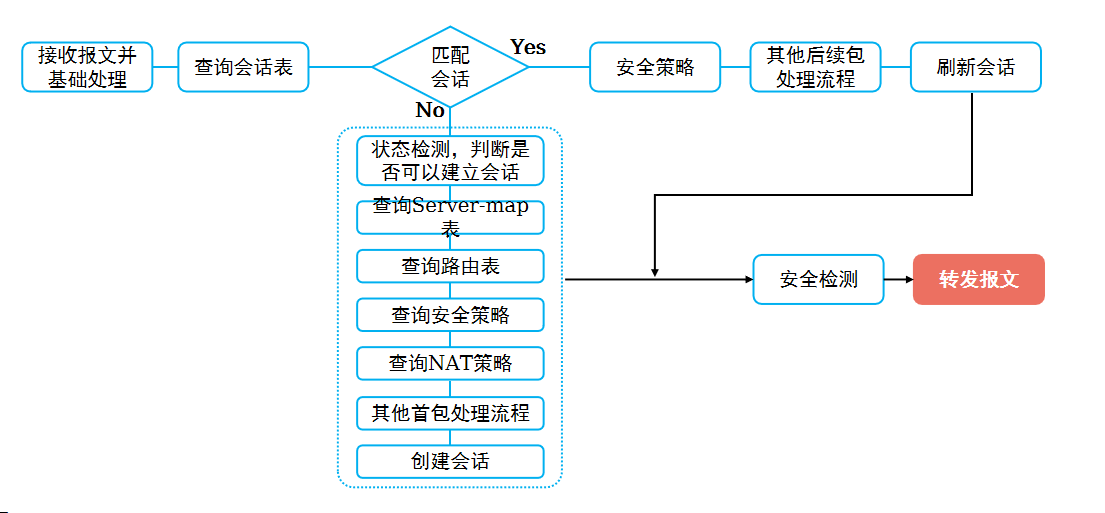

会话表的创建和包处理过程:

防火墙状态检测开启情况下,流量的首包会创建会话表项,后续包即可直接匹配会话表项

B. 会话表的老化时间与长连接

防火墙为各种协议设定了会话老化机制。当一条会话在老化时间内没有被任何报文匹配,则会被从会话表中删除。这种机制可以避免防火墙的设备资源被大量无用、陈旧的会话表项消耗。

但是对于某些特殊业务中,一条会话的两个连续报文可能间隔时间很长。例如:

用户通过FTP下载大文件,需要间隔很长时间才会在控制通道继续发送控制报文。

用户需要查询数据库服务器上的数据,这些查询操作的时间间隔远大于TCP的会话老化时间。

此时如果其会话表项被删除,则该业务会中断。长连接(Long Link)机制可以给部分连接设定超长的老化时间,有效解决这个问题

10.多通道协议在防火墙上的问题

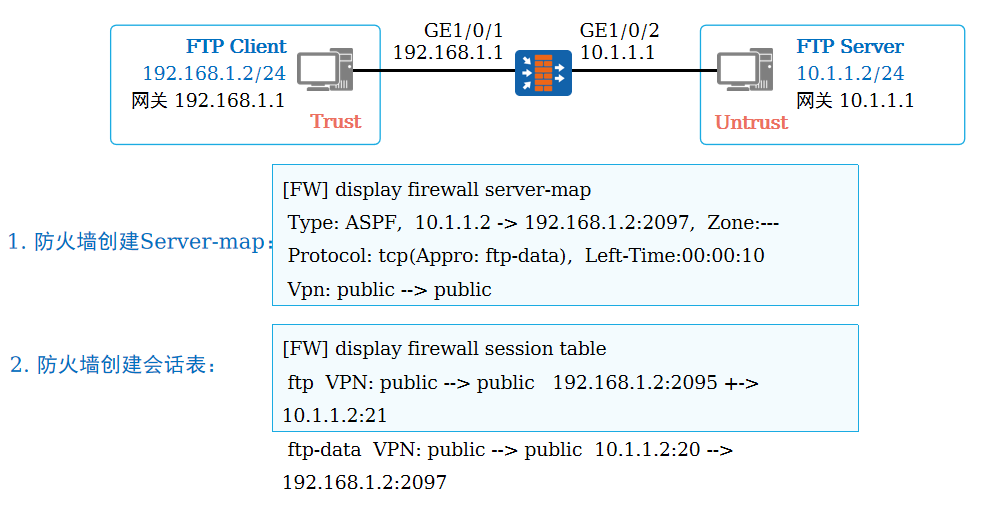

如果在防火墙上配置严格的单向安全策略,那么防火墙将只允许业务单方向发起访问。这会导致一些特殊的协议无法工作,例如FTP。

FTP主动模式传输文件时,首先需要客户端主动向服务器端发起控制连接,然后需要服务器端向客户端发起数据连接。如果设备上配置的安全策略仅允许客户端报文单方向通过,则FTP文件传输不能成功。

同FTP,通信过程中需占用两个或两个以上端口的协议被称为多通道协议。多通道协议都需要考虑此类问题

为了解决多通道协议的问题,防火墙需要识别协议在应用层协商的地址和端口。这需要开启ASPF (Application Specific Packet Filter,针对应用层的包过滤)功能。

ASPF也称作基于状态的报文过滤,ASPF功能可以自动检测某些报文的应用层信息并根据应用层信息放开相应的访问规则,即生成Server-map表。

Server-map表也记录了类似会话表中连接的状态。Server-map表中的信息相对简单,是简化的会话表,在真实流量到达前生成。在流量真实到达防火墙时,防火墙会基于Server-map表生成会话表,然后执行转发。

开启ASPF解决多通道协议问题,是生成Server-map表的一种方式

11.防火墙基础配置

创建接口/进入接口视图

[Huawei] interface interface-type interface-number

配置接口允许通过的协议

[Huawei-GigabitEthernet0/0/1] service-manage { http | https | ping | ssh | snmp | netconf | telnet | all } { permit | deny }

创建安全区域

[Huawei] firewall zone name zone-name [ id id ]

设置安全区域优先级

[Huawei-zone-name] set priority security-priority

添加接口到安全区域

[Huawei-zone-name] add interface interface-type { interface-number | interface-number.subinterface-number }

进入安全策略视图

[Huawei] security-policy

创建规则

[Huawei-policy-security] rule name rule-name

配置安全策略规则的源安全区域

[Huawei-policy-security-rule-name] source-zone { zone-name &<1-6> | any }

配置安全策略规则的目的安全区域

[Huawei-policy-security-rule-name] destination-zone { zone-name &<1-6> | any }

配置安全策略规则的源IP地址

[Huawei-policy-security-rule-name] source-address ipv4-address { ipv4-mask-length | mask mask-address}

配置安全策略规则的目的IP地址

[Huawei-policy-security-rule-name] destination-address ipv4-address { ipv4-mask-length | mask mask-address}

配置服务

[Huawei] service { service-name &<1-6> | any }

配置安全策略规则的动作

[Huawei] action { permit | deny }