防火墙技术实验

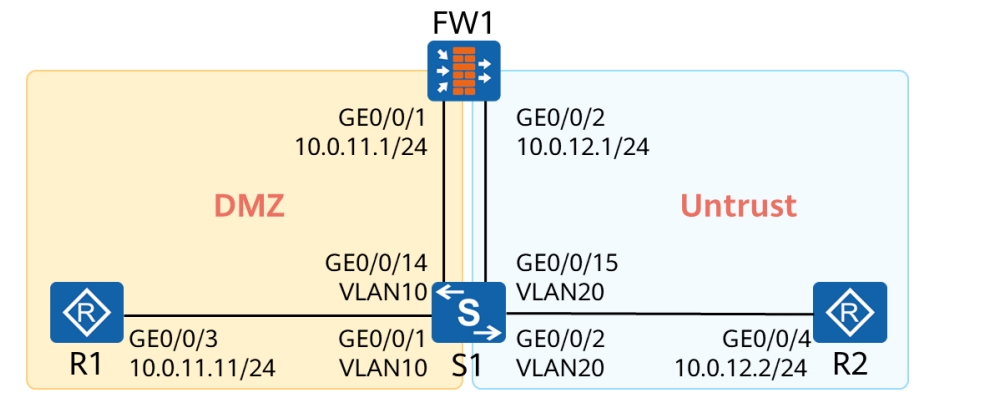

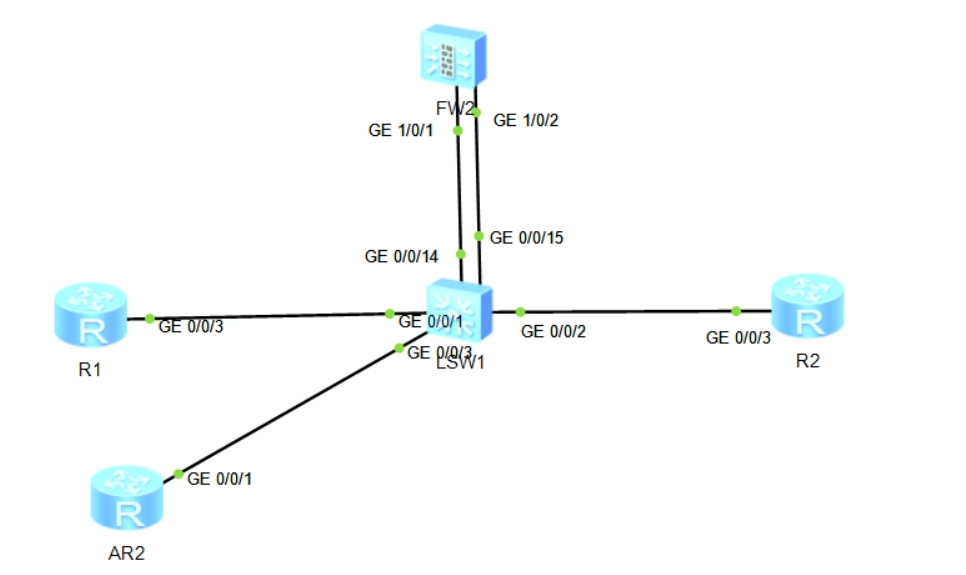

1.实验拓扑

2.实验目标

安全策略原理

实现通过命令行配置防火墙安全策略

实现观察 Server-map 理解 NAT ALG 工作原理

3.关键技术

3.1 将接口加入到安全域,配置安全策略放通 local 区域到外部区域的访问。

防火墙的 Console 接口默认存在认证配置,默认账号密码为:admin/Admin@123,登录之后需要修改密码才可以正常登录。

#配置FW1 接口允许通过 ping 报文

[FWl] interface GigabitEthernet0/0/1

[FW1-GigabitEthernet0/0/1] service-manage ping permit

[FW1-GigabitEthernet0/0/1] quit

[FW1] interface GigabitEthernet0/0/2

[FW1-GigabitEthernet0/0/2] service-manage ping permit

[FW1-GigabitEthernet0/0/2] quit

防火墙的接口缺省开启 service-manage,service-manage 在接口层面进行安全把控,它决定用户是否能通过该接口管理/访问防火墙( 例如通过 ping、ssh、telnet、snmp 等方式)。

#将接口加入到安全域中

[FW1] firewall zone dmz

[FW1-zone-dmz] description DMZ

[FW1-zone-dmz] add interface GigabitEthernet0/0/1

[FW1-zone-dmz] quit

[FWl] firewall zone untrust

[FW1-zone-untrust] description Untrust

[FW1-zone-untrust] add interface GigabitEthernet0/0/2

[FW1-zone-untrust] quit

#创建安全策略规则 local to

[FW1] security-policy

[FWl-policy-security] rule name local

[FW1-policy-security-rule-local] source-zone local

[FW1-policy-security-rule-local] action permit

3.2 配置源 NAT、NAT Server。

配置源 NAT、NAT Server

配置NAPT 用于私网用户( R1) 访问 Interet,配置NAT Server 将 R1的 FTP 服务映射到公网。

#配置 NAT 地址池,配置时开启允许端口地址转换,实现公网地址复用

[FW1] nat address-group 1

[FW1-address-group-1] mode pat

[FW1-address-group-l] section 0 10.0.12.1 10.0.12.1

[FW1-address-group-1] quit

#配置源 NAT 策略,实现私网指定网段访问 Intermet 时自动进行源地址转换

[FW1] nat-policy

[FW1-policy-nat] rule name l

[FW1-policy-nat-rule-1] source-zone dmz

[FW1-policy-nat-rule-1] destination-zone untrust

[FW1-policy-nat-rule-17 source-address 10.0.11.0 24

[FW1-policy-nat-rule-17 action source-nat address-group 1

[FW1-policy-nat-rule-1] quit

#配置NAT Server 功能,创建静态映射,映射 R1的 FTP 服务

[FWl]nat server policy ftp protocol tcp global 10.0.12.1 ftp inside 10.0.11.11 ftp

#开启 FTP 协议的 NAT ALG 功能

[FWl] firewall zone dmz

[FW1-zone-dmz] detect ftp

[FW1-zone-dmz] quit

[FW1] firewall interzone dmz untrust

[FW1-interzone-dmz-untrust] detect ftp

[FW1-interzone-dmz-untrust] quit

3.3 配置安全策略,限制 Untrust、DMZ 区域之间的访问

#创建安全策略规则 DMZtoUntrust

[FW1] security-policy

[FW1-policy-security] rule name DMZtoUntrust

[FW1-policy-security-rule-DMZtoUntrust] source-zone dmz

[FW1-policy-security-rule-DMZtoUntrust] destination-zone untrust

[FW1-policy-security-rule-DMZtoUntrust] source-address 10.0.11.0 24FW1-policy-security-rule-DMZtoUntrust] action permit

#创建安全策略规则 Untrust DMZ

[FW1] security-policy

[FW1-policy-security-rule] rule name Untrust DMZ

[FW1-policy-security-rule-Untrust DMZ] source-zone untrust

[FW1-policy-security-rule-Untrust DMZ] destination-zone dmz

[FW1-policy-security-rule-Untrust DMZ destination-address 10.0.11.11 24

[FW1-policy-security-rule-Untrust DMZ] service ftp

[FW1-policy-security-rule-Untrust DMZ] action permit

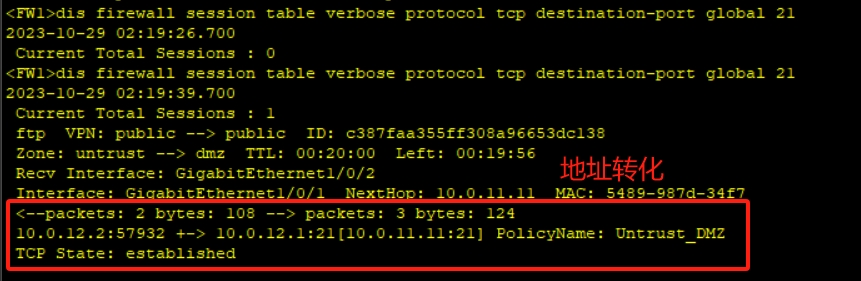

3.4 查看 FW1 上 Untrust、DMZ 区域之间访问流量生成的会话表项。

#查看FWI 会话

[FW1] display firewall session table verbose destination global 10.0.12.2

3.5 在 R1 上开启 FTP 服务,R2 访问 R1的 FTP 服务,并通过 dir 命合进行 FTP 数据通道的传输,查看 FW1 上的 Server-map 表项。

#R1 上开启 FTP 服务

[Rl]FTP server enable 【一定要开启】

[Rl]aaa

[R1-aaa] local-user ftp service-type ftp

[R1-aaa] local-user ftp password cipher ftp

[R1-aaa] local-user ftp privilege level 15

[R1-aaal local-user ftp ftp-directory flash:

[R1-aaa] quit

#R2 访问 R1开启的 FTP 服务,注意是通过 FW1 上映射的地址进行访问

[R2] ftp 10.0.12.1

检查会话: